Tudo o que você precisa saber quando o Mac for infectado com o novo malware Silver Sparrow (09.16.25)

Se você acha que o seu Mac está protegido contra malware, pense novamente. Os autores de malware se tornaram adeptos da exploração de vulnerabilidades de várias plataformas, incluindo o macOS. Isso é evidente nas infecções de malware anteriores que visavam Macs, incluindo o malware Shlayer e o malware Top Results.

O que é o Silver Sparrow macOS Malware?Recentemente, pesquisadores de segurança do Red Canary, Malwarebytes e VMware Carbon Black descobriram descobriu um novo malware macOS que infectou mais de 40.000 Macs em todo o mundo. Esta nova ameaça é chamada de Silver Sparrow. De acordo com o Malwarebytes, o malware se espalhou por 153 países, com os Estados Unidos, Reino Unido, Canadá, França e Alemanha com as maiores concentrações. Não está claro quantos desses 40.000 são Macs M1 e não sabemos exatamente como é a distribuição.

Os pesquisadores notaram que, embora o Silver Sparrow represente uma ameaça razoavelmente séria para o dispositivo infectado, ele não exibe nenhum comportamento malicioso que geralmente é esperado de adware macOS comum. Isso torna o malware mais desconcertante porque os especialistas em segurança não têm ideia do que o malware foi projetado para fazer.

No entanto, os pesquisadores notaram que o software malicioso permanecia pronto para entregar uma carga maliciosa a qualquer momento. Após investigação, a cepa de malware Silver Sparrow macOS nunca entregou uma carga maliciosa aos dispositivos infectados, mas eles alertaram os usuários Mac afetados de que ainda representam riscos significativos, apesar de seu comportamento inativo.

Embora os pesquisadores não tenham observado o Silver Sparrow entregando cargas maliciosas adicionais, a compatibilidade do chip M1, o alcance global, a alta taxa de infecção e a maturidade operacional tornam o Silver Sparrow uma ameaça razoavelmente séria. Os especialistas em segurança também descobriram que o malware para Mac é compatível com os processadores Intel e Apple Silicon.

Esta é uma linha do tempo aproximada da evolução do malware Silver Sparrow:

- agosto 18, 2020: Malware versão 1 (versão não M1) domínio de retorno de chamada api.mobiletraits [.] Com criado

- 31 de agosto de 2020: Malware versão 1 (versão não M1) enviado ao VirusTotal

- 2 de setembro de 2020: arquivo version.json visto durante a execução da versão 2 do malware enviado ao VirusTotal

- 5 de dezembro de 2020: domínio de callback da versão 2 do malware (versão M1) criado api.specialattributes [.] com criado

- 22 de janeiro de 2021: arquivo PKG versão 2 (contendo um binário M1) enviado ao VirusTotal

- 26 de janeiro de 2021: Red Canary detecta malware Silver Sparrow versão 1

- 9 de fevereiro de 2021: Red Canary detecta malware Silver Sparrow versão 2 (versão M1)

A empresa de segurança Red Canary descobriu o novo malware, que visa Macs equipados com os novos processadores M1. O malware é denominado Silver Sparrow e usa a API Javascript do macOS Installer para executar comandos. Aqui está o que você precisa saber.

Ninguém sabe ao certo. Uma vez no Mac, o Silver Sparrow se conecta a um servidor uma vez por hora. Os pesquisadores de segurança estão preocupados que ele possa estar se preparando para um grande ataque.

A empresa de segurança Red Canary acredita que, embora o Silver Sparrow já tenha entregue uma carga maliciosa, ele pode representar uma ameaça bastante séria.

O malware se tornou notável porque funciona no chip M1 da Apple. Isso não indica necessariamente que os criminosos visam especificamente M1 Macs, mas sugere que tanto M1 Macs quanto Intel Macs podem ser infectados.

O que se sabe é que os computadores infectados entram em contato com um servidor uma vez por hora , portanto, pode ser uma forma de preparação para um grande ataque.

O malware usa a API Javascript do Mac OS Installer para executar comandos.

A empresa de segurança não conseguiu até agora determinar como os comandos levam a algo mais e, portanto, ainda não se sabe até que ponto o Silver Sparrow representa uma ameaça. A empresa de segurança, no entanto, acredita que o malware é sério.

Do lado da Apple, a empresa revogou o certificado usado para assinar o pacote associado ao malware Silver Sparrow.

Apesar do serviço de tabelião da Apple, os desenvolvedores de malware do macOS têm direcionado com sucesso os produtos da Apple, incluindo aqueles que usam o chip ARM mais recente, como MacBook Pro, MacBook Air e Mac Mini.

A Apple afirma ter uma “indústria- principal ”mecanismo de proteção do usuário em vigor, mas a ameaça de malware continua reaparecendo.

Na verdade, parece que os atores da ameaça já estão à frente do jogo, visando os chips M1 em sua infância. Isso apesar de muitos desenvolvedores legítimos não terem portado seus aplicativos para a nova plataforma.

O malware Silver Sparrow macOS envia binários para Intel e ARM, usa AWS e Akamai CDN

Os pesquisadores explicaram Silver Operações do Sparrow na postagem do blog “Cortando as asas do Sparrow de Prata: Revelando o malware do macOS antes que ele voe”.

O novo malware existe em dois binários, formato de objeto Mach visando processadores Intel x86_64 e Mach-O binário projetado para M1 Macs.

O malware macOS é instalado por meio de pacotes do instalador da Apple chamados “update.pkg” ou “updater.pkg”.

Os arquivos incluem código JavaScript que é executado antes da execução do script de instalação, solicitando que o usuário permita um programa “determina se o software pode ser instalado”.

Se o usuário aceitar, o código JavaScript instala um script chamado verx.sh. Abortar o processo de instalação neste ponto é inútil porque o sistema já está infectado, de acordo com Malwarebytes.

Depois de instalado, o script entra em contato com um servidor de comando e controle a cada hora, verificando comandos ou binários para executar.

O centro de comando e controle é executado na infraestrutura Amazon Web Services (AWS) e Akamai content delivery networks (CDN). Os pesquisadores disseram que o uso de infraestrutura em nuvem torna mais difícil bloquear o vírus.

Surpreendentemente, os pesquisadores não detectaram a implantação da carga final, tornando o objetivo final do malware um mistério.

Eles observaram que talvez o malware estivesse esperando que certas condições fossem atendidas. Da mesma forma, ele poderia detectar que está sendo monitorado pelos pesquisadores de segurança, evitando assim a implantação de carga maliciosa.

Quando executado, os binários Intel x86_64 imprimem "Hello World" enquanto os binários Mach-O exibem "Você conseguiu ! ”

Os pesquisadores os chamaram de“ binários observadores ”porque eles não exibiram nenhum comportamento malicioso. Além disso, o malware do macOS tem um mecanismo para remover a si mesmo, aumentando seus recursos furtivos.

No entanto, eles observaram que o recurso de auto-remoção nunca foi usado em nenhum dos dispositivos infectados. O malware também procura o URL img do qual foi baixado após a instalação. Eles argumentaram que os desenvolvedores de malware desejavam rastrear qual canal de distribuição era mais eficaz.

Os pesquisadores não conseguiram descobrir como o malware foi entregue, mas os possíveis canais de distribuição incluem atualizações flash falsas, software pirateado, anúncios maliciosos ou aplicativos legítimos.

Os cibercriminosos definem as regras de seus ataques e é cabe a nós defender contra suas táticas, mesmo quando essas táticas não são completamente claras. Essa é a situação com o Silver Sparrow, o malware recém-identificado voltado para o macOS. No momento, ele não parece fazer muita coisa, mas pode fornecer informações sobre táticas contra as quais devemos nos defender. De acordo com a investigação dos pesquisadores, existem duas versões do malware Silver Sparrow, conhecidas como “versão 1” e “versão 2”.

Malware versão 1

- Nome do arquivo: updater.pkg (pacote do instalador para v1)

- MD5: 30c9bc7d40454e501c358f77449071aa

Malware versão 2

- Nome do arquivo: atualização .pkg (pacote instalador para v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

Além da mudança nos URLs de download e comentários de script, as duas versões de malware tinham apenas uma grande diferença. A primeira versão envolvia um binário Mach-O compilado para a arquitetura Intel x86_64 apenas, enquanto a segunda versão incluía um binário Mach-O compilado para as arquiteturas Intel x86_64 e M1 ARM64. Isso é importante porque a arquitetura M1 ARM64 é nova e poucas ameaças foram descobertas para a nova plataforma.

Os binários compilados do Mach-O não parecem estar fazendo nada, então são chamados de “espectador binários. ”

Como o Silver Sparrow é distribuído?Com base em relatórios, muitas ameaças do macOS são distribuídas por meio de anúncios maliciosos como instaladores únicos e independentes em formato PKG ou DMG, mascarados como um aplicativo legítimo - como Adobe Flash Player - ou como atualizações. Nesse caso, entretanto, os invasores distribuíram o malware em dois pacotes distintos: o updater.pkg e o update.pkg. Ambas as versões usam as mesmas técnicas de execução, diferindo apenas na compilação do binário espectador.

Uma coisa única sobre o Silver Sparrow é que seus pacotes de instalação aproveitam a API JavaScript do instalador do macOS para executar comandos suspeitos. Embora alguns softwares legítimos também façam isso, esta é a primeira vez que isso é feito por malware. Este é um desvio do comportamento que geralmente observamos em instaladores macOS maliciosos, que geralmente usam scripts de pré-instalação ou pós-instalação para executar comandos. Em casos de pré-instalação e pós-instalação, a instalação gera um padrão de telemetria específico semelhante ao seguinte:

- Processo pai: package_script_service

- Processo: bash, zsh, sh, Python, ou outro intérprete

- Linha de comando: contém pré-instalação ou pós-instalação

Esse padrão de telemetria não é um indicador particularmente de alta fidelidade de malícia por si só, porque até mesmo software legítimo usa os scripts, mas identifica os instaladores de maneira confiável usando scripts de pré e pós-instalação em geral. O Silver Sparrow difere do que esperamos ver de instaladores macOS maliciosos ao incluir comandos JavaScript no arquivo XML de definição de distribuição do arquivo do pacote. Isso produz um padrão de telemetria diferente:

- Processo pai: Instalador

- Processo: bash

Assim como os scripts de pré-instalação e pós-instalação, esse padrão de telemetria não é suficiente para identificar o comportamento malicioso por conta própria. Os scripts de pré-instalação e pós-instalação incluem argumentos de linha de comando que oferecem pistas sobre o que está realmente sendo executado. Os comandos JavaScript maliciosos, por outro lado, são executados usando o processo legítimo do instalador do macOS e oferecem muito pouca visibilidade do conteúdo do pacote de instalação ou de como esse pacote usa os comandos JavaScript.

Sabemos que o malware foi instalado por meio de pacotes de instalação da Apple (arquivos .pkg) chamados update.pkg ou updater.pkg. No entanto, não sabemos como esses arquivos foram entregues ao usuário.

Esses arquivos .pkg incluíam código JavaScript, de forma que o código fosse executado logo no início, antes que a instalação realmente começasse . O usuário seria então questionado se deseja permitir que um programa seja executado “para determinar se o software pode ser instalado”.

O instalador do Silver Sparrow informa ao usuário:

“Este pacote executará um programa para determinar se o software pode ser instalado.”

Isso significa que, se você clicar em Continuar, mas pensar melhor e sair do instalador, seria tarde demais. Você já estaria infectado.

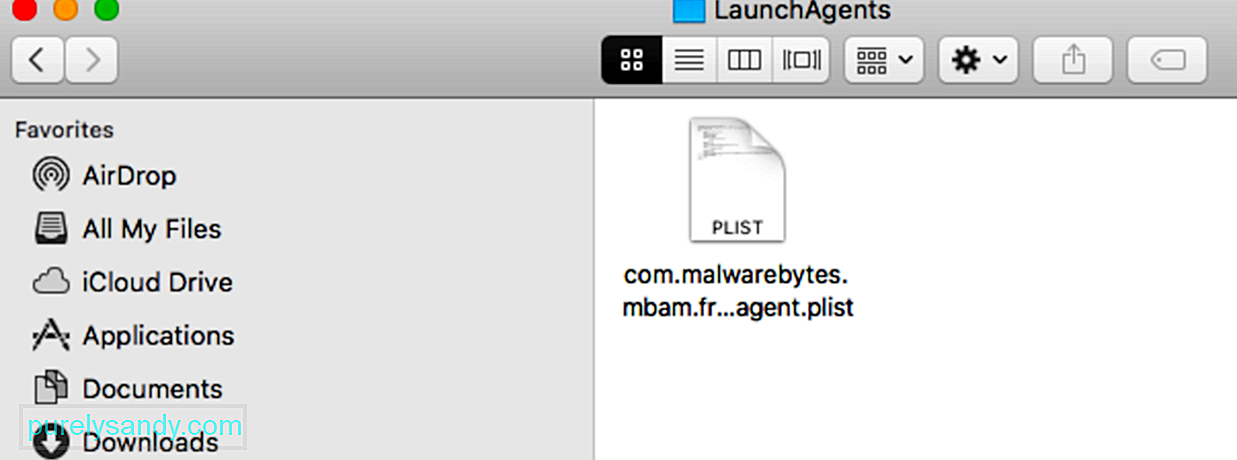

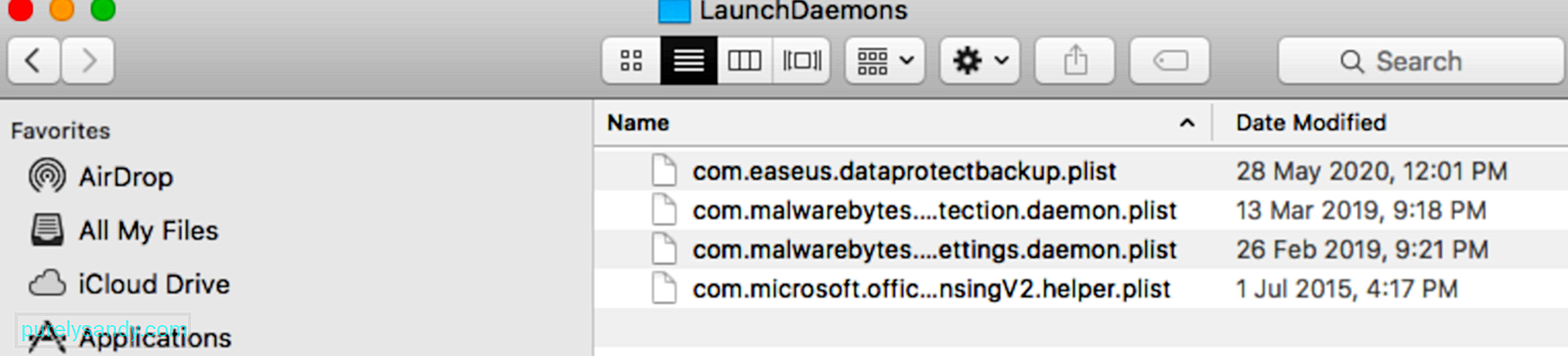

Outra indicação de atividade maliciosa foi o processo PlistBuddy criando um LaunchAgent no seu Mac.

LaunchAgents fornece uma maneira de instruir o launchd, o sistema de inicialização do macOS, para executar tarefas periódica ou automaticamente. Eles podem ser gravados por qualquer usuário no endpoint, mas geralmente também serão executados como o usuário que os grava.

Existem várias maneiras de criar listas de propriedades (plists) no macOS e, às vezes, os hackers usam métodos diferentes para atender às suas necessidades. Uma delas é por meio do PlistBuddy, uma ferramenta integrada que permite criar várias listas de propriedades em um endpoint, incluindo LaunchAgents. Às vezes, os hackers recorrem ao PlistBuddy para estabelecer a persistência, e isso permite que os defensores inspecionem prontamente o conteúdo de um LaunchAgent usando EDR porque todas as propriedades do arquivo são mostradas na linha de comando antes de escrever.

No Silver Sparrow's caso, estes são os comandos que escrevem o conteúdo do plist:

- PlistBuddy -c “Adicionar: Label string init_verx” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Add: RunAtLoad bool true” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Add: StartInterval integer 3600” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Add: ProgramArguments array” ~ / Library / Launchagents / init_verx.plist > /Library/Launchagents/init_verx.plist

O XML do Plist LaunchAgent será semelhante ao seguinte:

Etiqueta

init_verx

RunAtLoad

true

StartInterval

3600

ProgramArguments

'/ bin / sh'

-c

“~ / Library / Application \\ Support / verx_updater / verx. sh ”[timestamp] [dados do plist baixados]

O Silver Sparrow também inclui uma verificação de arquivo que causa a remoção de todos os mecanismos de persistência e scripts verificando a presença de ~ / Library /._ insu no disco. Se o arquivo estiver presente, o Silver Sparrow remove todos os seus componentes do terminal. Hashes relatados de Malwarebytes (d41d8cd98f00b204e9800998ecf8427e) indicaram que o arquivo ._insu estava vazio.

if [-f ~ / Library /._ insu]

then

rm ~ / Library / Launchagents / verx.plist

rm ~ / Library / Launchagents / init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm / tmp / verx

rm -r ~ / Biblioteca / Aplicativo \\ Support / verx_updater

rm / tmp / agent.sh

launchctl remove init_verx

No final da instalação, Silver Sparrow executa dois comandos de descoberta para construir dados para uma solicitação curl HTTP POST indicando que a instalação ocorreu. Um recupera o UUID do sistema para relatórios e o segundo encontra a URL usada para baixar o arquivo do pacote original.

Ao executar uma consulta sqlite3, o malware encontra a URL original de onde o PKG baixou, dando aos cibercriminosos uma ideia de canais de distribuição de sucesso. Geralmente vemos esse tipo de atividade com adware malicioso no macOS: sqlite3 sqlite3 ~ / Library / Preferences / com.apple.LaunchServices.QuarantineEventsV * 'select LSQuarantineDataURLString from LSQuarantineEvent onde LSQuarantineDataURLString like “[LSQStuarampant]” pedido > Como remover o malware Silver Sparrow do Mac

A Apple rapidamente tomou medidas para substituir os certificados de desenvolvedor que permitiam a instalação do malware Silver Sparrow. Portanto, outras instalações não devem ser mais possíveis.

Os clientes da Apple geralmente estão protegidos contra malware porque todo software baixado fora da Mac App Store deve ser autenticado. Nesse caso, parece que os criadores do malware conseguiram obter um certificado que foi usado para assinar o pacote.

Sem esse certificado, o malware não pode mais infectar mais computadores.

Outra forma de detectar o Silver Sparrow é procurando a presença de indicadores para confirmar se você está lidando com uma infecção do Silver Sparrow ou outra coisa:

- Procure um processo que parece estar executando o PlistBuddy em conjunto com uma linha de comando contendo o seguinte: LaunchAgents e RunAtLoad e true. Esta análise ajuda a encontrar várias famílias de malware macOS que estabelecem a persistência do LaunchAgent.

- Procure um processo que pareça ser sqlite3 executando em conjunto com uma linha de comando que contém: LSQuarantine. Esta análise ajuda a encontrar várias famílias de malware macOS manipulando ou pesquisando metadados para arquivos baixados.

- Procure um processo que parece estar executando curl em conjunto com uma linha de comando que contém: s3.amazonaws.com. Esta análise ajuda a encontrar várias famílias de malware macOS usando intervalos S3 para distribuição.

A presença desses arquivos também indica que seu dispositivo foi comprometido com a versão 1 ou 2 do malware Silver Sparrow :

- ~ / Biblioteca /._ insu (arquivo vazio usado para sinalizar que o malware deve ser excluído)

- /tmp/agent.sh (script de shell executado para retorno de chamada de instalação)

- /tmp/version.json (arquivo baixado do S3 para determinar o fluxo de execução)

- /tmp/version.plist (version.json convertido em uma lista de propriedades)

Para Malware versão 1:

- Nome do arquivo: updater.pkg (pacote instalador para v1) ou atualizador (bystander Mach-O Intel binário no pacote v1)

- MD5: 30c9bc7d40454e501c358f77449071aa ou c668003c9c5b1689ba47a431512b03cc

- s3.amazonaws [.] com (S3 bucket segurando version.json para v1)

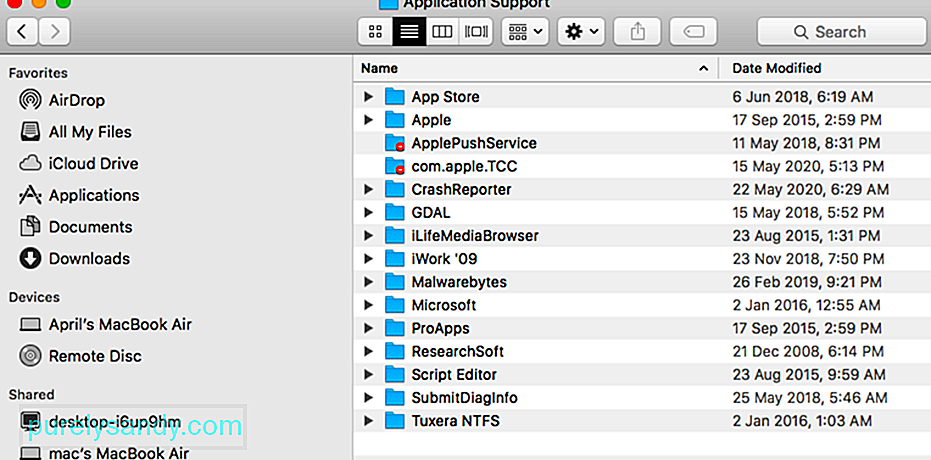

- ~ / Library / Application Support / agent_updater / agent.sh (script v1 que executa a cada hora)

- / tmp / agent (arquivo contendo carga útil v1 final, se distribuído)

- ~ / Library / Launchagents / agent.plist (mecanismo de persistência v1)

- ~ / Library / Launchagents / init_agent.plist (v1 mecanismo de persistência)

- ID de desenvolvedor Saotia Seay (5834W6MYX3) - assinatura binária do observador v1 revogada pela Apple

Para Malware versão 2:

- Nome do arquivo: update.pkg (pacote de instalação para v2) ou tasker.app/Contents/MacOS/tasker (bystander Mach-O Intel e binário M1 em v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfefaf9c8149 ou b3701970428fef81372635e li>

- s3.amazonaws [.] com (S3 bucket segurando version.json para v2)

- ~ / Library / Application Support / verx_updater / verx.sh (script v2 que é executado a cada hora)

- / tmp / verx (arquivo contendo a carga útil final v2 se distribuído)

- ~ / Library / Launchagents / verx.plist (mecanismo de persistência v2)

- ~ / Library / Launchagents / init_verx.plist (mecanismo de persistência v2)

- ID do desenvolvedor Julie Willey (MSZ3ZH74RK) - Assinatura binária do observador v2 revogada pela Apple

Para excluir o malware Silver Sparrow, estas são as etapas que você pode fazer:

1. Faça uma varredura usando um software antimalware.A melhor defesa contra malware em seu computador sempre será um software antimalware confiável, como o Outbyte AVarmor. A razão é simples, um software anti-malware varre todo o seu computador, localiza e remove quaisquer programas suspeitos, não importa o quão bem escondidos eles estejam. Remover malware manualmente pode funcionar, mas sempre há a chance de você perder algo. Um bom programa anti-malware não.

2. Exclua programas, arquivos e pastas do Silver Sparrow.

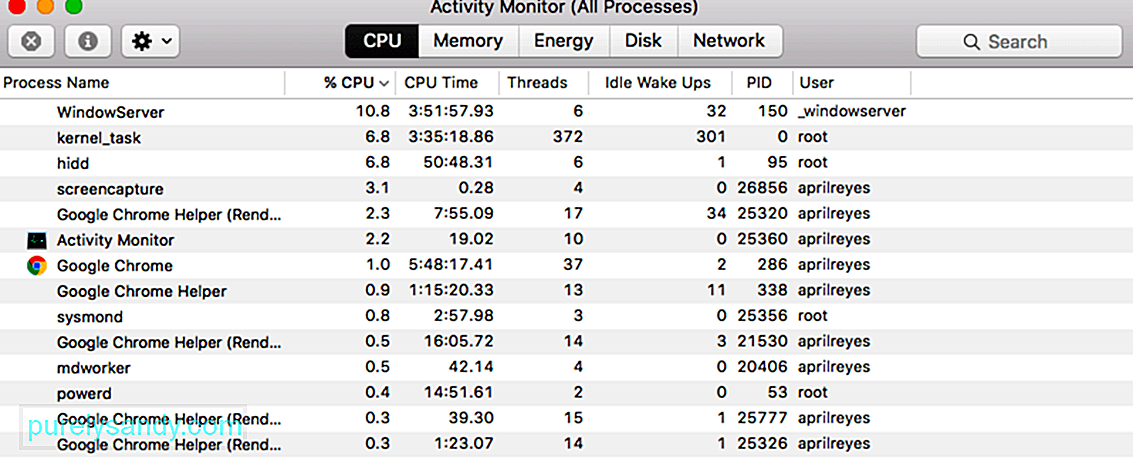

Para excluir o malware Silver Sparrow do seu Mac, primeiro navegue até o Activity Monitor e elimine todos os processos suspeitos. Caso contrário, você receberá mensagens de erro ao tentar excluí-lo. Para chegar ao Activity Monitor, execute as seguintes etapas:

Depois de excluir todos os programas suspeitos, você também terá que excluir os programas relacionados arquivos e pastas. A seguir estão as etapas a serem executadas:

Depois de excluir manualmente o malware dos discos rígidos do seu computador, você também precisará desinstalar todas as extensões do navegador Top Results. Vá para Configurações & gt; Extensões do navegador que você está usando e remova quaisquer extensões com as quais você não esteja familiarizado. Como alternativa, você pode redefinir seu navegador para o padrão, pois isso também removerá quaisquer extensões.

ResumoO malware Silver Sparrow permanece misterioso porque não baixa cargas adicionais mesmo depois de muito tempo. Isso significa que não temos uma ideia do que o malware foi projetado para fazer, deixando os usuários do Mac e especialistas em segurança intrigados sobre o que ele deve fazer. Apesar da falta de atividades maliciosas, a própria presença do malware representa uma ameaça aos dispositivos infectados. Portanto, ele deve ser removido imediatamente e todos os vestígios dele devem ser excluídos.

Vídeo do youtube: Tudo o que você precisa saber quando o Mac for infectado com o novo malware Silver Sparrow

09, 2025